Безопасность информационных систем предприятия – это не только и не столько конкурентные преимущества на рынке, сколько основа бизнеса. Казалось бы, это в теории известно всем, однако на практике выходит, что информационная безопасность начинает интересовать руководителей или топ-менеджеров бизнеса тогда, когда разбираться с этим вопросом может быть поздно.

Например, компания подверглась фишинговой атаке, резервное копирование критической для бизнеса информации не настроено или настроено некорректно, хакеры просят выкуп (обычно речь идет о сумме от 5 тысяч долларов), и только тогда, оглядывая ИТ-инфраструктуру, бизнес понимает, чем и зачем нужно было заниматься. Вчера.

Во-первых, каждый современный бизнес должен взять за правило один простой и понятный тезис: защита информации – это главный приоритет. Методы и средства защиты информации должны быть выбраны и проработаны насколько возможно заранее. Желательно, на этапе построения ИТ-инфраструктуры. Критически не рекомендуется заниматься этим только после какого-либо серьезного инцидента, потому что в таком случае все зачастую идет по одному и тому же сценарию: пожар потушен, – другой вопрос заключается в том, какие бизнес понес потери, – и через время проблема опять отходит на второй план.

Стандарты и структура

Количество угроз информационной безопасности растет едва ли не каждый день – в геометрической прогрессии. Для того, чтобы понимать, как именно должны быть устроены концептуальная и техническая защита информации на предприятии, нужно регулярно изучать и/или освежать в памяти стандарты информационной безопасности. Например, крайне полезно будет отслеживать новые системы оценки рисков, на которых зачастую основывается обоснование бюджетов на ИБ.

Кроме того, важно разобраться со структурой информации. Это нужно для того, чтобы была возможность определить слабые звенья и, соответственно, приоритетные объекты защиты. В большинстве случаев классификация информационных ресурсов строится по функциональному признаку. В соответствии с таким подходом следует назначить владельцев информационных ресурсов и определить уровни конфиденциальности. При этом не стоит излишне засекречивать информацию – в случае строгого ограничения доступа к необходимым сведениям сотрудники всегда найдут возможность обойти существующие запреты.

Совет от генерального: Алексея Белимова, наш верховный лидер и идеолог, генеральный директор, убежден, что информационная безопасность ИТ-инфраструктуры — это прежде всего элементарная цифровая гигиена. 95% атак можно предотвратить или обезвредить том случае, если есть правильные бэкапы, и установлены пароли сложнее стандартных.

Иерархия доступа

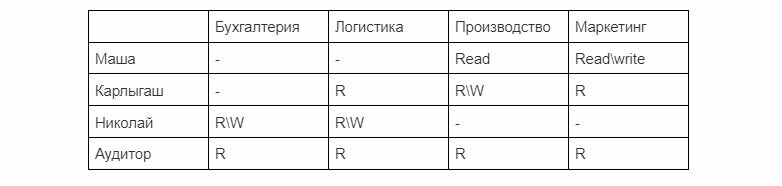

Структура того, какие сотрудники и в каких ситуациях имеют постоянный или могут получить временный доступ к какой-либо информации должна быть описана и закреплена регламентом. Этот документ лучше не делать слишком сложным, однако и упрощать тоже не стоит – последнее грозит увеличением вероятность несанкционированного доступа к конфиденциальной информации. Важно четко понимать, кто и на каком уровне может получить доступ к бухгалтерской отчетности, например, и закрепить это право за конкретными сотрудниками. Стратегия, при которой доступ к чему бы то ни было каждый раз нужно запрашивать отдельно утяжеляет работу и сказывается на эффективности внутренних коммуникаций.

Пример матрицы доступа

Диалог и группы риска

Сверив часы с международными или локальными стандартами информационной безопасности, разработав структуру защиты критичных данных и определив иерархию доступа к тем или иным уровням информации, вы сделали полдела. Подготовили фундамент. На этом не стоит останавливаться. В зависимость от размеров и возможностей вашей компании нужно или создать комитет по ИБ, прямой обязанностью которого будет контроль выполнения регламентов или ввести правило регулярного отчета от каждого департамента.

Говорите о вопросах информационной безопасности – это важно. В процессе подобного обсуждения вы, во-первых, зарядите сотрудников общей идее и будете регулярно поддерживать этот заряд, а во-вторых, оно поможет определить т.н. группы риска в компании. Не устанем повторять: одна из самых больших уязвимостей ИБ – человеческий фактор. Это сотрудники, которые открывают подозрительные письма, распаковывают файлы, не следят за цифровой гигиеной и устанавливают везде одинаковые пароли. Обсуждение проблем ИБ нужно прежде всего за повышения общей компьютерной грамотности всего коллектива.

Тестирование и учет нарушений

В какой-то момент необходимо переходить от теории к практике. Во-первых, нужно определиться с механизмами тестирования информационной безопасности. Они могут быть открытые, когда вы, например, проверяете, правильно ли настроено бэкпирование, с какой регулярностью на резервный сервер сливаются данные и следит ли за эти ответственный сотрудник. Также тестирование может быть тайное. Это как «тайный покупатель», но в случае с тестирование ИБ вы или сторонние специалисты, нанятые вами специально для этого, выступаете в роли хакера, который всем доступными способами пытается заполучить информацию. При чем сотрудникам, всем или большинству, не нужно знать, что будет проведен т.н. «слепой» тест.

Такое тестирование помогает усиливать информационную безопасность, делая компании готовой к настоящим атакам киберпреступников. Кроме того, оно помогает и, как уже было сказано, найти и/или закрепить слабые звенья среди сотрудников, а еще вы сможете понять, кто именно относится к работе и обеспечению ИБ безответственно, то есть не соблюдает регламенты, подвергая информацию предприятия серьезной опасности. Выявив это, вы сможете начать вести учет нарушений, разработав, соответственно, систему предупреждений и штрафов.